«Игра престолов» в компьютерном вирусе: чем отличаются последние хакерские атаки на Украину

"Год хакерских атак" в Украине продолжается. С момента предыдущей атаки прошло менее шести месяцев, и вот ряд украинских учреждений, среди которых аэропорт "Одесса" и киевский метрополитен, снова подверглись "компьютерному нападению". И опять в центре внимания вирус-шифровальщик, передает 112-Украина.

При этом, в киберполиции заявили, что для вирусной атаки был использован один из крупнейших ботнетов мира. Специалисты также утверждают, что основой для атаки на ряд учреждений была уязвимость DDE.

Что все это значит и каковы особенности хакерской атаки – разбираемся дальше.

Почему "год хакерских атак"?

Потому что именно 2017 год проходит под знаком массовых кибератак. В июне 2017 года Украина пережила, пожалуй, наиболее сильную хакерскую атаку за все время независимости. Тогда, 27 июня, многие системы поразил вирус-вымогатель NotPetya, оказавшийся модифицированным аналогом других подобных вирусов, например, известного вируса WannaCry.

В ходе летней хакерской атаки пострадали системы около 30 банков, "Укрзализныци", аэропорта "Борисполь", "Укрпочты", Киевского метрополитена, ДТЭК, "Укрэнерго" и других компаний.

Масштабы нынешней атаки пока неизвестны, хотя в качестве жертв уже названы система киевского метрополитена и аэропорта "Одесса". Источники также сообщали об атаке на систему Министерства инфраструктуры, но впоследствии эта информация была опровергнута: в ведомстве сослались на технические работы.

Что такое вирус-вымогатель (ransomware)?

Термин "ransomware" произошел от слов ransom– выкуп и software– программное обеспечение. На данный момент подобное вредоносное обеспечение использует три различных типа подходов: шифрование файлов в системе, блокировка или помеха работе системы, а также блокировка или помеха работе в браузерах.

Вирус NotPetya, засветившийся во время летней кибератаки, блокирует доступ к файлам на компьютере, шифрует их и требует выкуп в размере 300 долларов на адрес bitcoin-кошелька. По подобной схеме действует и вирус, использовавшийся во вчерашней атаке.

Что это был за вирус?

В комментарии агентству Reuters глава украинской киберполиции Сергей Демидюк подтвердил, что атака происходила с помощью вируса-вымогателя BadRabbit.

BadRabbit - это новый вирус-вымогатель, уже успевший атаковать четыре страны: Украину, Россию, Турцию и Германию.

Его основные особенности:

- Очень быстрое распространение. Специалисты сравнивают его скорость со скоростью WannaCry и Petya

- Заражение через обновление. Вирус "заходит" в компьютер под видом фейкового обновления для Adobe Flash Player, пишет в Twitter аналитик ESET Иржи Кропак. Впрочем, скорее всего, этот путь – не единственный, изучение вируса продолжается.

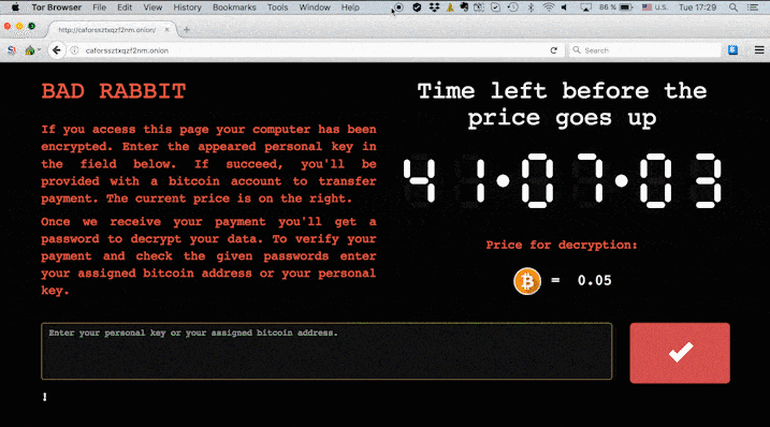

- Чтобы расшифровать файлы необходимо ввести пароль. Для получения пароля необходимо: а) зайти на сайт по адресу caforssztxqzf2nm.onion в даркнете. Для этого нужно использовать браузер Tor, б) ввести длинный шифр из сообщения, которое появится на экране компьютера. После этого будет доступен адрес bitcoin-кошелька.

- Перевести на этот адрес в качестве выкупа 0,05 биткоина (примерно 300 долларов).

Важно: на перевод выкупа дается 48 часов. После окончания срока цена за расшифровку возрастет, насколько – неизвестно.

Отметим, что несколько другую информацию изначально предоставили в команде реагирования на компьютерные чрезвычайные события Украины (CERT-UA).

На своем сайте они сообщили, что в ходе атаки 24 октября использовалась техника DDE, которая распространяла шифровальщик Locky.

DDE(DynamicDataExchange) – механизм взаимодействия приложений в Windows. Он позволяет одним приложениям Office загружать данные из других приложений Office. Например, таблица в Wordможет автоматически обновляться при каждом открытии, "подтягивая" данные из Exel.

Шифровальщик Locky – довольно известный криптовымогатель, по состоянию на 1 сентября 2017 года занимавший первое место по объему собранных средств среди вирусов-вымогателей, о чем свидетельствуют данные исследования Google.

Locky попадает на компьютер посредством письма в электронной почте. К примеру, в 2016 году он "прикидывался" выставленным пользователю счетом.

Скрипт, использовавшийся в нынешней атаке, по данным CERT, запускал вредоносный код после активации пользователем гиперссылки.

Говоря проще, подобный вид шифровальщиков пользуется привычкой пользователей ПК открывать непонятные письма в своей почте.

Позже в СERT официально подтвердили участие в атаке также вируса BadRabbit. Таким образом, во вчерашней кибератаке, по сути, принимали участие два вируса.

Как обезопасить свой компьютер

СERT-UA уже выпустили ряд рекомендаций касательно того, что необходимо сделать, чтобы обезопасить свой компьютер от вредоносного кода Locky.

В свою очередь специалисты GROUP IB (компании, специализирующейся на информационной безопасности) дали рекомендации по борьбе с BadRabbit.

В частности они нашли возможность остановить полноценную атаку – так называемый "killswitch".

Для этого необходимо создать файл C:windowsinfpub.dat и поставить ему права "только для чтения". В компании заявляют, что после этих действий даже в случае заражения файлы не будут зашифрованы.

Кроме того, пользователям советуют обновить операционные системы и системы безопасности, изолировать зараженные компьютеры, заблокировать IP и адреса, с которых приходили вредоносные файлы и поставить пользователю блокировку всплывающих окон.

Также необходимо запретить хранение паролей в LSA Dump в открытом виде, сменить все существующие пароли на сложные и, что особенно интересно, запретить выполнение следующих задач: viserion, rhaegal, drogon.

BadRabbit и "Игра престолов"

Фанатам творчества Джорджа Мартина названия задач должны быть знакомыми: так звали трех драконов одной из главных героинь "Игры престолов" - Дейенерис Таргариен.

Три дракона Дейенерис

Это, кстати, не первый подобный случай: по данным СМИ, отсылки к известному сериалу также были замечены в одном из скриптов Locky, для распространения которого в Украине, как уже упоминалось, использовался один из самых больших ботнетов мира – Necurs.

Что такое ботнет Necurs?

Для начала объясним, что вообще значит ботнет. Это компьютерная сеть с запущенными ботами – автономным программным обеспечением.

По оценке создателя протокола TCP/IP Винта Серфа, около четверти из 600 млн компьютеров, подключенных к интернету, могут находиться в ботнетах.

Очень часто бот в составе ботнета является программой, которая скрытно устанавливается на устройство жертвы и позволяет злоумышленнику выполнять некие действия с использованием зараженного компьютера. Например, требовать деньги за дешифровку.

Ботнет Necurs, по разным данным, насчитывает от 5 до 6 миллионов зараженных устройств. Ранее он как раз и был известен, в первую очередь, распространением шифровальщика Locky. Что интересно, в прошлом году на некоторое время Necurs пропадал из виду, заставляя предполагать даже смерть сети, однако пропажа продлилась лишь три недели.

В 2016 году эксперты Proofpoint оценивали привлекаемый программами Necurs совокупный доход в 100–200 тысяч долларов в сутки.

По оценкам 2015 года, в сутки Necurs рассылал до 100 млн спамерских писем. Учитывая постоянное совершенствование ботнета, вполне вероятно, что на данный момент его мощности увеличились.

Рекомендовано к прочтению